Microsoft365の認定資格「Microsoft Certified: Security, Compliance, and Identity Fundamentals」の学習コンテンツとして提供されている4つのラーニングパスのうちの2つめ、「SC-900 パート 2: Microsoft Identity およびアクセス管理ソリューションの機能について説明します」の学習をしています。

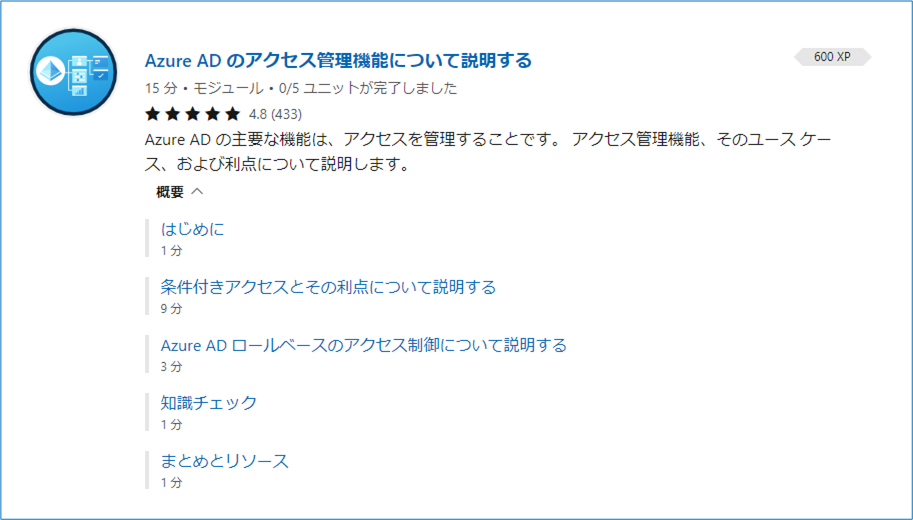

3つめのモジュール「Azure AD のアクセス管理機能について説明する」を学習しました。

ユニット:条件付きアクセスとその利点について説明する

条件付きアクセスは、Azure AD で作成および管理されるポリシーを使用して実装されます。 条件付きアクセスポリシーでは、リソース (アプリとデータ) へのアクセスを許可するかどうかの決定を自動化するために、ユーザー、場所、デバイス、アプリケーション、リスクなどのシグナルが分析されます。

モジュール「Azure AD のアクセス管理機能について説明する」より

組織の中と外という境界がなくなった現在、ゲートウェイやファイヤウォールといった仕組みでは守れない状況では、ユーザーの状況に合わせてアクセス許可の判断を変える必要が出てきています。条件付きアクセスポリシーを使って、許可/拒否の設定を細かく制御しようってことなんでしょうね。

で、そのために必要なシグナルが、

ユーザーまたはグループ メンバーシップ

モジュール「Azure AD のアクセス管理機能について説明する」より

ネームド ロケーション情報

デバイス

アプリケーション

リアルタイム サインイン リスクの検出

クラウド アプリまたはアクション

ユーザー リスク

たくさんあって難しそうだけど、条件付きアクセスポリシーの設定方法を学べばできそうかなぁ。Windows Server 2003 のActive Directory にはセキュリティテンプレートがあったけど、条件付きアクセスポリシーにもテンプレートがあるんだろうか?なんだか興味湧いてきた。

もうひとつ大事なポイント、条件付きアクセスは有料Azure ADの機能だってこと (^^;

自分の環境(ライセンス)を確認しておきましょうね。

ユニット:Azure AD ロールベースのアクセス制御について説明する

「ロールベース」というとおり、あらかじめ設定しておいたロールにユーザーを割り当てて、ロールに各種アクセス許可を付与するという仕組み。

ロールには、組み込みのロール(グローバル管理者、ユーザー管理者、課金管理者)と、カスタムロール(組織が独自に設定する)がある。

必要最小限の特権を割り当てて、ユーザーアカウントが侵害されても被害を軽減できるように運用する。

Microsoft Learn

ラーニングパス:

SC-900 パート 2: Microsoft Identity およびアクセス管理ソリューションの機能について説明します

モジュール:

Azure AD のアクセス管理機能について説明する

コメント